Malware y su sistema de control industrial

La mayoría de nosotros hemos tenido la desafortunada experiencia de recibir malware en nuestros ordenadores personales. Eliminar algunas de estas molestias puede ser tan fácil como ejecutar un simple antivirus. Otros pueden apoderarse maliciosamente de un ordenador y hacer que sea imposible utilizarlo. Mientras que este malware es problemático en un ordenador doméstico, puede ser desastroso para un sistema de control industrial (ICS). Con el acceso a un ICS, un actor de la amenaza podría derribar ordenadores críticos y causar costosos tiempos de inactividad, o podría ir un paso más allá y tomar el control de los equipos, lo que podría resultar en daños a la propiedad o lesiones al personal.

Según un reciente informe de Booz Allen Hamilton, los tres principales sectores atacados con software malicioso en 2015 fueron la fabricación de productos críticos (33%), la energía (16%) y el agua y las presas (11%). La mayoría de estos ataques provienen de grupos de Estados-nación, que son grupos que operan bajo la dirección o en coordinación con los servicios militares y de inteligencia nacionales. Los principales Estados-nación agresores son Rusia, Corea del Norte, Irán y China. De estos países, China es el más probable que intente acceder a las redes de Estados Unidos, principalmente con la intención de robar propiedad intelectual. Corea del Norte es el más probable que intente un ataque de tipo destructivo.

Según el informe, los operadores de ICS informaron de 50 incidentes de seguridad más en 2015 que en 2014, un aumento del 20% y más que cualquier año anterior. Dando un paso atrás, esta información no es tan sorprendente. Los sistemas de control industrial están cada vez más conectados para permitir la recopilación de datos y la supervisión del sistema. Lamentablemente, esto también crea un aumento en el número de objetivos de oportunidad. En muchos casos, los beneficios de la conexión de estos sistemas justifican los riesgos, pero es necesario ser consciente de los peligros potenciales a la hora de diseñar la red de tecnología operativa (OT) en la que reside el ICS.

La seguridad de los sistemas no se mide en términos blancos y negros de seguro/no seguro, sino que se mide en un continuo "más seguro/menos seguro". La única manera de saber que sus sistemas están protegidos de las intrusiones externas es crear un "Air Gap", es decir, desconectar la red por completo. Sin embargo, estar completamente desconectado no es una solución ideal en la mayoría de los casos. Cuando se conectan las redes de TI y OT es necesario comprender los riesgos que conllevan y tratar de mitigarlos.

La mitigación del riesgo implica algo más que simples medidas informáticas, como la instalación de un cortafuegos y la aplicación de parches. También debe implicar la creación de un plan de respuesta a incidentes y formar al personal. Puede pensarse que es similar a la protección contra los daños por incendio. Se construye un edificio para evitar que se produzca un incendio, pero se instalan señales de salida, se forma al personal en materia de prevención de incendios, se instalan extintores y sistemas de rociadores, y se informa al personal de qué hacer y cómo actuar rápidamente si se produce un incendio.

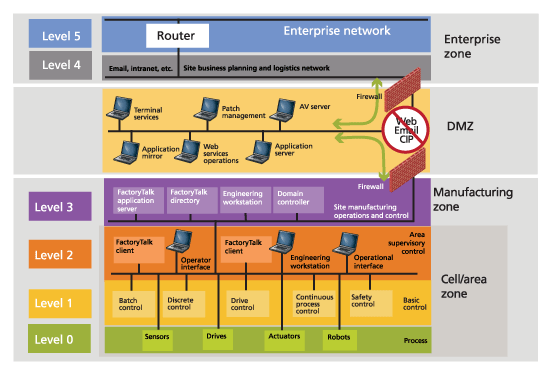

Algunos ejemplos de medidas de mitigación de riesgos que se pueden tomar en el ámbito de TI son la configuración adecuada del cortafuegos y la actualización de los parches del sistema. Además, una arquitectura de red planificada con segmentación es una buena manera de aislar las intrusiones en un área. Dado que la red de TI es un punto de ataque más fácil que la red de OT, debe considerarse como un punto de entrada de amenazas potenciales a la red de OT. Debe haber una "zona desmilitarizada" (DMZ) entre la red OT y la red IT para evitar que cualquier intrusión se propague de una a otra. Todo el tráfico entre la TI y la OT debe terminar en la DMZ. Véase el modelo de Purdue más abajo.

Figura 1. El modelo Purdue

Un ejemplo de un área en la que la capacitación puede ser útil para mitigar los riesgos es enseñar al personal a detectar los correos electrónicos sospechosos. Booz Allen Hamilton informa que los correos electrónicos de spearphishing fueron el principal medio de ataque en 2015. Asegurarse de que la gente es consciente de que los correos electrónicos pueden ser peligrosos, ayudándoles a saber qué pistas buscar, y que los correos electrónicos que parecen extraños deben ser reportados, es la primera línea de defensa contra el spearphishing. Las actividades como el correo electrónico y la navegación por Internet deben restringirse a la red de TI, pero evitarlas por completo en la red de TI es un buen paso para evitar que las amenazas se propaguen a la red de OT.

Un plan de respuesta a incidentes es una excelente herramienta para responder eficazmente a los ataques maliciosos. Entre los elementos que podrían incluirse en dicho plan se encuentran a quién llamar en caso de intrusión, diagramas de flujo de datos y de red, información de registro, etc. Cualquier dispositivo afectado debe ser aislado inmediatamente de la red y de Internet hasta que pueda ser evaluado. También es importante saber cómo no manipular las posibles pruebas.

Son muchos los beneficios que pueden derivarse de la conexión de la red OT a la red IT, como la recopilación de datos y la supervisión del sistema. Puede proporcionar una visión de cómo está funcionando el ICS y cómo se puede mejorar. Sin embargo, al realizar esta conexión, se debe trazar un plan e identificar los riesgos. La red debe estar debidamente segmentada para evitar que una intrusión se extienda fácilmente a otras partes de la planta, debe definirse un plan de respuesta a incidentes y el personal debe ser informado del plan. Sólo entonces su ICS será "más seguro".